网络安全

未读

使用 eBPF 捕获无需 CA 证书的 SSL/TLS 文本内容

简介 支持Linux/Android内核版本x86_64 4.18及以上,aarch64 5.5及以上。需要ROOT权限。不支持Windows和macOS系统。 SSL/TLS明文捕获,支持openssl\libressl\boringssl\gnutls\nspr(nss)库。 GoTLS明文支持

网络安全

未读

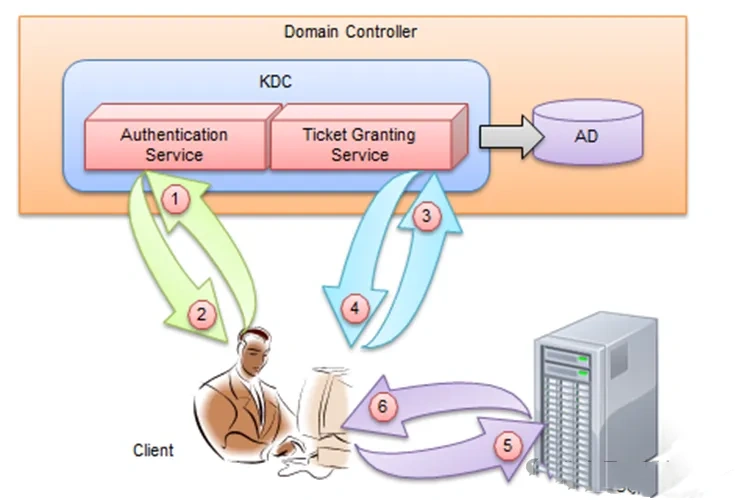

Kerberos 协议认证流程和相关安全问题

概述 介绍 Kerberos是一种网络身份验证协议,在通过密钥加密技术为客户端/服务器应用程序提供身份验证,主要用在域环境下的身份验证,支持windows和linux,使用88端口进行认证,使用464端口进行密码重设

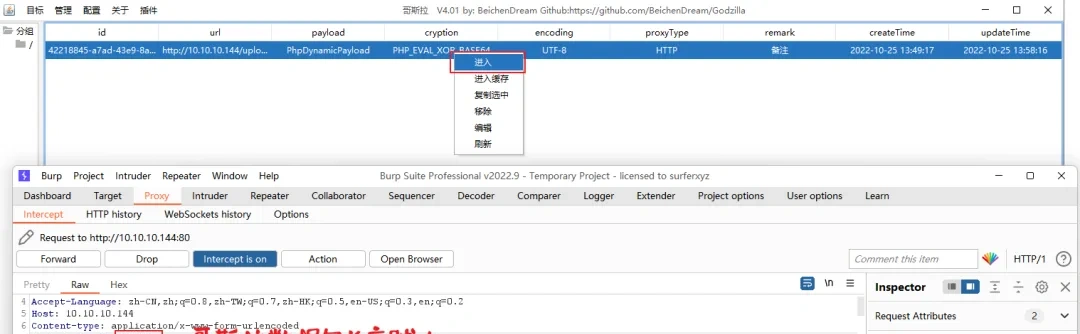

网络安全

未读

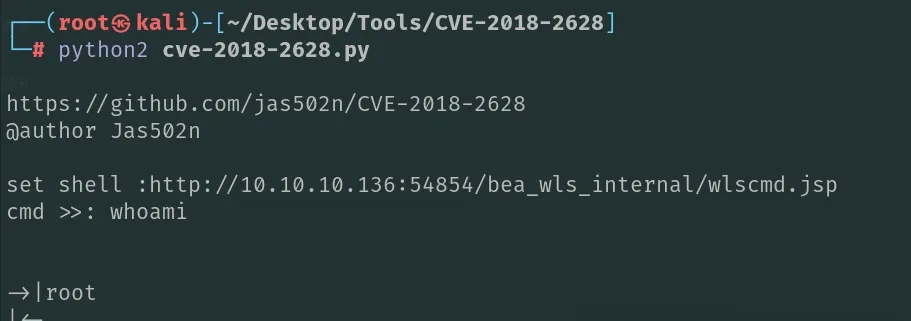

WebLogic T3协议反序列化命令执行漏洞

一、漏洞原理简介 漏洞概述: CVE-2018-2628是Oracle WebLogic Server(WLS)核心组件中的一个反序列化命令执行漏洞。 允许未授权的用户通过T3协议在远程服务器上执行任意命令,从而可能完全控制受影响的服务器。 漏洞原理:

网络安全

未读

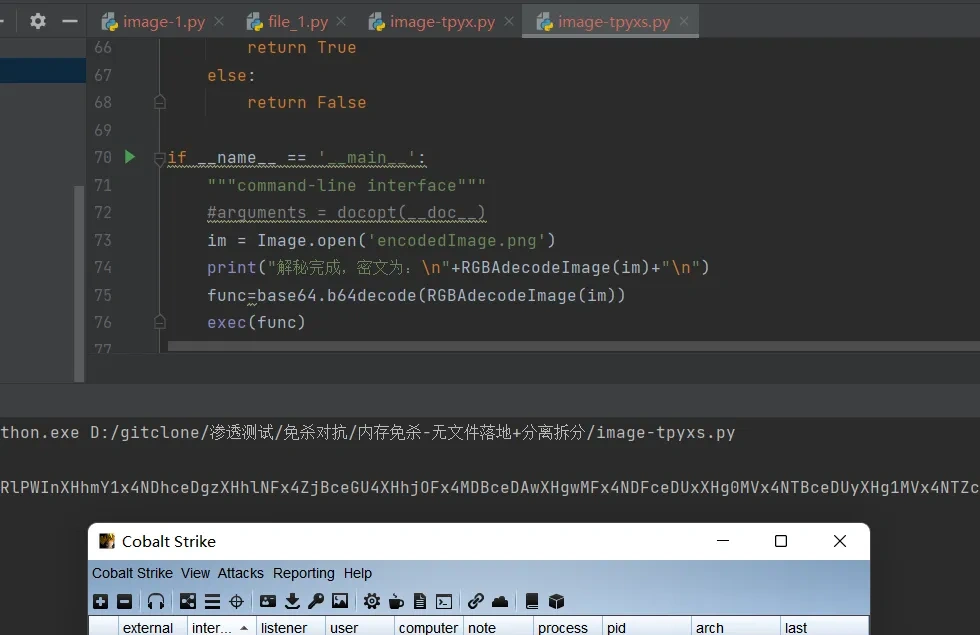

免杀对抗-无文件落地和分离拆分-文本提取+加载器分离+参数协议化+图片隐写

无文件落地&分离拆分 无文件落地&分离拆分其实就是内存免杀,内存免杀是将shellcode直接加载进内存,由于没有文件落地,因此可以绕过文件扫描策略的查杀。为了使内存免杀的效果更好,在申请内存时一般采用渐进式申请一块可读写内存,在运行时改为可执行,在执行的时候遵循分离免杀的思想。分离免杀包含对特征和

网络安全

未读

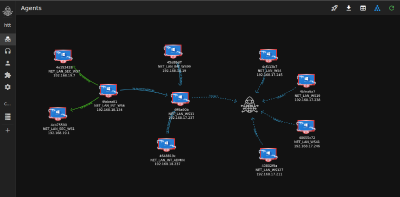

内网渗透-代理Socks协议+路由不出网+后渗透通讯+CS-MSF控制上线

网络通讯-MSF&CS-路由添加&节点建立 前提:已获取目标的一台主机权限 目的:渗透并获取该内网中其他主机的权限。 但是发现目标内网其他主机没有网络,怎么办? 方法一:将渗透测试工具上传到已经获取权限的内网主机(太麻烦) 方法二:添加路由,建立节点(方便)

文件包含-本地+远程

文件包含漏洞成因: 文件包含函数加载的参数没有经过过滤或者严格的定义,可以被用户控制,包含其他恶意文件,导致执行了非预期的代码 本地包含和远程包含的区别: 一个只能包含本地,一个可以远程加载。具体形成原因是由代码和环境配置文件决定

网络安全

未读

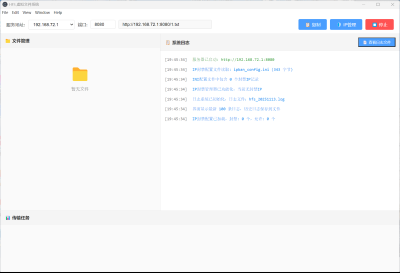

应用协议-Kibana+Zabbix+远控向日葵

案例:CNVD-2022-10207:向日葵RCE 影响客户端版本: 11.1.1 10.3.0.27372 11.0.0.33162

网络安全

未读

不同协议下的SSRF如何获取GetShell

0x00写在前面 本次测试仅供学习使用,如若非法他用,与本平台和发布者无关,需自行负责! 0x01SSRF漏洞介绍 服务端请求伪造(Server-Side Request Forgery)简写SSRF,是一种攻击者构造特殊的请求,由服务端发起请求的安全漏洞。下图简单示

漏洞

未读

简析CVE-2024-48795 SSH协议前缀截断攻击(Terrapin攻击)

OpenSSH 9.6 通过新的 "严格 KEX "协议扩展解决了这一协议弱点,当客户端和服务器都支持该扩展时,它将自动启用。该扩展对 SSH 传输协议做了两处修改,以提高初始密钥交换的完整性。Firstly, it requires endpoints to terminate the conne

网络安全

未读

tcpdump/wireshark 抓包及分析

本文将展示如何使用 tcpdump 抓包,以及如何用 tcpdump 和 wireshark 分析网络流量。 文中的例子比较简单,适合作为入门参考。 1 基础环境准备 为方便大家跟着上手练习,本文将搭建一个容器环境。 1.1 Pull Docker 镜像 $ sudo docker pull alp

网络安全

未读

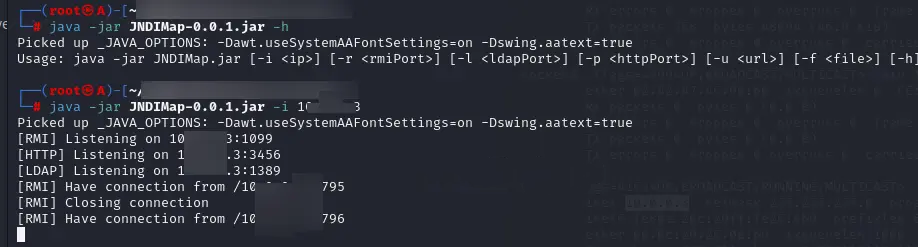

JNDIMap JNDI注入利用工具 支持RMI LDAP协议 高版本JDK绕过

JNDIMap简介 JNDIMap 是一个 JNDI 注入利用工具, 支持 RMI 和 LDAP 协议, 包含多种高版本 JDK 绕过方式 目前支持以下功能 DNS Log 命令执行 原生反弹 Shell (支持 Windows) 加载自定义 Class 字节码 Tomcat/Groovy/Snak

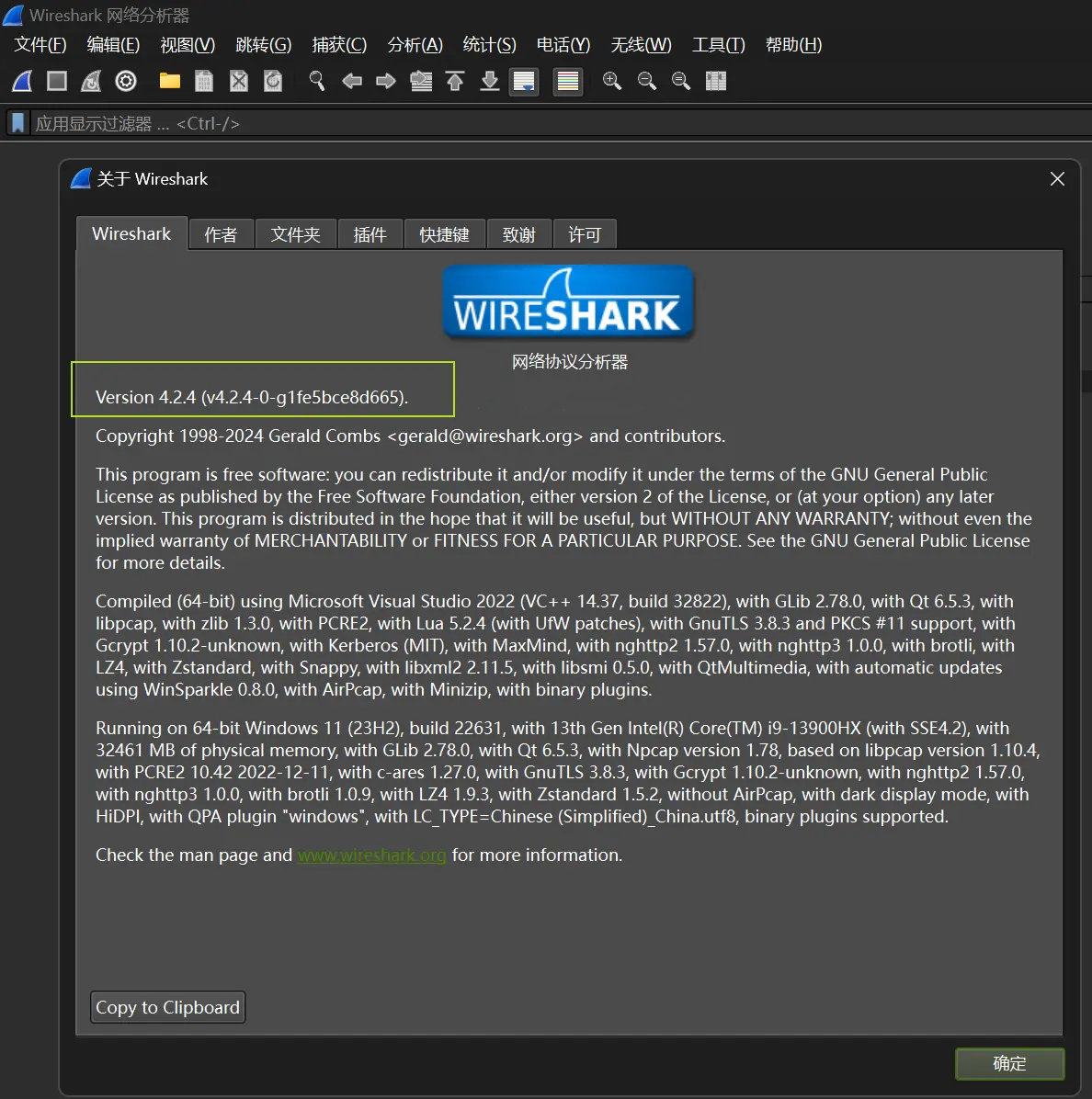

wireshark 4.2.4发布 修复CVE-2024-2955漏洞 149种协议更新

Wireshark简介 Wireshark 是一种开源的网络数据包分析工具,它能够捕获和分析网络上的数据包。它支持多种网络协议,并提供了丰富的功能和工具,用于深入分析网络通信,诊断网络问题,以及进行网络安全审计。Wireshark 可以在各种操作系统上运行,包括 Windows、macOS 和各种

_副本-qfsz.webp)

_副本-prxa.webp)

_%E5%89%AF%E6%9C%AC-ejqn.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)

.png?width=400)

_%E5%89%AF%E6%9C%AC-kpli.png?width=400)

_%E5%89%AF%E6%9C%AC-mmya.png?width=400)

_%E5%89%AF%E6%9C%AC-vrmu.jpg?width=400)