网络安全

未读

免杀 - 哈夫曼算法

哈夫曼算法是一种用于在不丢失任何信息的情况下压缩数据的技术,通常应用于文本和多媒体文件。 由大卫·A·霍夫曼于1952年创建的此方法利用一棵树为频繁出现的数据分配二进制代码,从而实现高效压缩。 特性 基于Huffman编码的壳代码混淆 动态 API 解析 使用地狱之门/光环之门/塔塔鲁斯之门技术解脱

漏洞

未读

CVE-2025-24054 遭受主动攻击-文件下载时窃取 NTLM 凭证

一、漏洞核心信息与安全响应动态 2025 年 4 月,美国网络安全与基础设施安全局(CISA)将编号为CVE-2025-24054的 Windows 安全漏洞正式列入

网络安全

未读

AI 帮我绕 WAF 之实战案例

AI 在代码阅读领域无人能及,我们要做的就是如何利用好 AI,借助它的能力来完成我们的工作,突发奇想,能否让 AI 帮我构造漏洞利用的 POC 呢? 首先找一些存在 SQL 注入漏洞的接口,利用 sqlmap 直接能跑出来的,直接放弃,毕竟这么低级的漏洞利用无需 AI 即可直接完成,所以要从中找出无

网络安全

未读

AD域内网渗透-三种漏洞利用方式

PrintNightmare PrintNightmare包括两项漏洞CVE-2021-34527 和 CVE-2021-1675,这些漏洞存在于Windows操作系统上的打印后台处理程序(Print Spooler)服务中。目前基于该漏洞,已经有很多的利用代码,允许进行权限提升和远程代码执行。这个

网络安全

未读

CF-Hero 查找Cloudflare保护的网站真实IP

CF-Hero它是什么? CF-Hero 是一款综合侦察工具,旨在发现受 Cloudflare 保护的 Web 应用程序的真实 IP 地址。它通过多种方法进行多源情报收集。 DNS 侦察 当前 DNS 记录(A,TXT) 历史DNS数据分析 关联域发现 情报来源 主动 DNS 枚举 Censys 搜

网络安全

未读

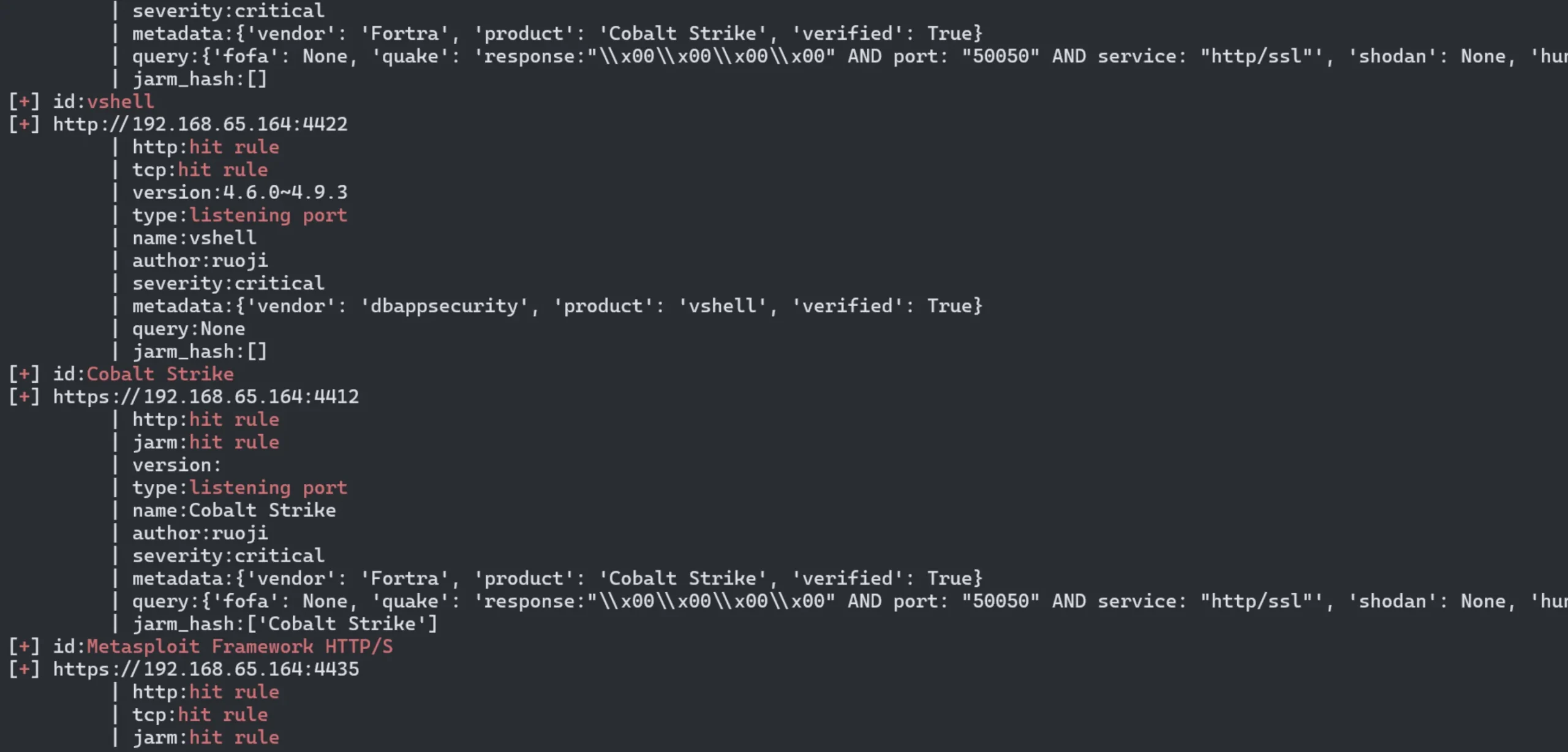

DarKnuclei C2基础设施识别 红队快速打点工具

DarKnuclei 简介 DarKnuclei是一款适合针对红蓝对抗的一款工具【可跨平台使用】,不仅仅可以在红队视角下的快速打点,还可以在蓝队视角下针对红队基础设施与服务进行探针扫描,DarKnuclei在针对红队基础设施进行扫描针对C2,采用强/弱特征,通过C2一些特征值去识别探针,在保证准确率

网络安全

未读

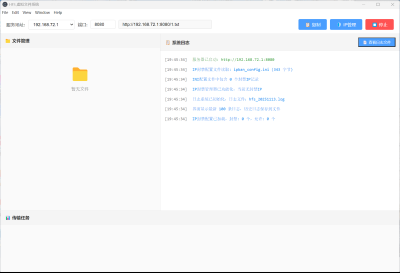

后渗透神器V1.30

工具介绍 该工具主要用于后渗透方面,包含: firefox和chromium内核浏览器,提取浏览记录、下载记录、书签、cookie、用户密码 Windows记事本和Notepad++ 保存与未保存内容提取 向日葵(支持最新版本) 获取id、密码、配置信息 ToDesk 获取id、密码、配置信息 Na

网络安全

未读

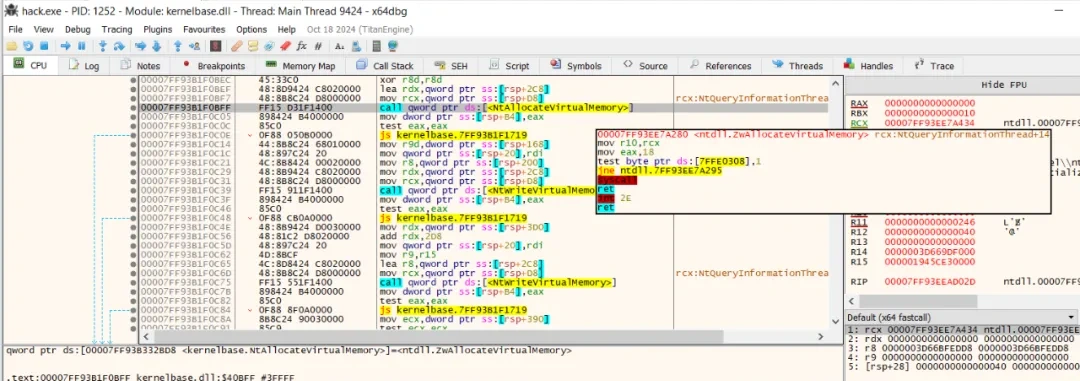

【MalDev-10】免杀-3

01-syscalls 应用层API通过调用syscalls执行内核操作,成功后将结果返回给应用层API,执行某些功能可以直接调用syscalls Syscall ID:每一个系统为每一个Syscall提供一个唯一的数字(Syscall ID或者系统服务号),比如使用x64dbg打开记事本,发现Nt

靶场

未读

WEB靶场-bWAPP 指南(HTML Injection篇)

部署 本文以宝塔环境为例。下载文件(末尾提供)解压服务器。分别修改admin目录下的setting.php和config.inc.php中的数据库信息。注意,先不要创建BWAPP数据库,执行安装命令会自助创建。 接着,访问你的IP/install.php进行安装,便会出现下面界面。证明

网络安全

未读

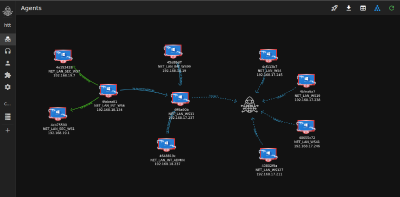

利用VS项目.suo文件的定向钓鱼攻击事件分析

事件概述 2024年10月10号,攻击者注册名为0xjiefeng的Github账号,fork各类安全工具项目,伪造国内某公司安全研究员。 2024年10月21日,0xjiefeng账号发布Cobalt Strike工具的CVE-2024-35250-BOF提权插件钓鱼项目,针对国内安全研究人员进行

网络安全

未读

Linux环境反弹shell原理与姿势

前言 我们日常渗透测试过程中的最终目的是获取到目标系统的权限,常见的有通过文件上传、命令执行、反序列化等方式,其中在执行命令执行的时候由于目标系统大多数情况下处于防火墙之后、命令执行的权限不够、端口被占用等情况,那么在这种情况下我们就需要考虑——反弹shell,即攻击者在攻击主机上开启端口监听,随后

网络安全

未读

内网横向PsMapExec

项目介绍 PsMapExec是一个PowerShell工具,灵感主要来自流行工具CrackMapExec / NetExec。PsMapExec旨在通过自己的改进将这些工具的功能和感觉带到PowerShell中,PsMapExec被用作一种利用后的工具来评估Active Directory环境 支持

网络安全

未读

内网渗透ADCS权限维持

文章前言 本篇文章主要介绍如何通过证书服务来实现权限维持的目的 基本原理 在微软的文档里有一段话"当使用PKCA时,KDC在权限属性证书(PAC)中会返回用户的NTLM",也就是说当使用证书进行Kerberos认证的时候,返回票据的PAC包里面还有NTLM票据,故可以用于获取用户NTLM Hash

网络安全

未读

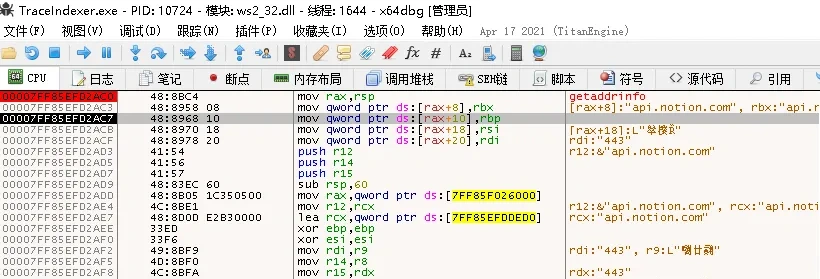

新型远程注入手法-Threadless inject

基本原理及执行流程一览 无线程注入是在B-Sides Cymru 2023大会上发表的议题,是一种新型的远程注入手法,原理就是对hook的函数jump到dll的内存空隙的第一段shellcode(二次重定向功能)当中,然后再jump到第二段shellcode(真正的shellcode)执行。具体执行

-xswh.png?width=800)

-ynub.png?width=800)

-slue.png?width=800)

-oyby.png?width=800)

_%E5%89%AF%E6%9C%AC-cjyh.jpg?width=800)

_%E5%89%AF%E6%9C%AC-cwyu.png?width=800)

_%E5%89%AF%E6%9C%AC-fisp.png?width=800)

_%E5%89%AF%E6%9C%AC-ugql.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)

.png?width=400)

_%E5%89%AF%E6%9C%AC-kpli.png?width=400)

_%E5%89%AF%E6%9C%AC-mmya.png?width=400)

_%E5%89%AF%E6%9C%AC-vrmu.jpg?width=400)