网络安全

未读

AWVS 破解版 Acunetix 25.5.250613157

下载地址 https://gofile.io/d/jjoCCP 解压密码:www.lmboke.com 破解方法 正常安装后双击www.lmboke.com.bat

漏洞

未读

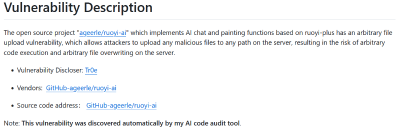

RuoYi-AI框架曝任意文件上传漏洞(CVE-2025-6466),可导致服务器沦陷

导语 一条未过滤的上传路径,可能成为整个系统的死亡入口 安全团队确认!RuoYi-ai开源框架核心文件上传功能存在高危漏洞(CVE-2025-6466),攻击者可绕过安全防护上传任意文件,可以直接获取服务器控制权限。该漏洞已发现大规模利用迹象,涉及政府、金融、教育等行业的数万系

漏洞

未读

CVE-2025-33053 网络快捷方式文件远程代码执行漏洞

CVE-2025-33053 网络快捷方式文件远程代码执行漏洞 背景 微软6月修复了一个网络快捷方式的漏洞,由checkpoint捕获的APT组织Stealth Falcon样本中发现的。

漏洞

未读

Realtek RTL8762E SDK v1.4.0 中的配对随机数过早注入漏洞

1. 概述 在使用 RTL8762E SDK v1.4.0 的 Realtek RTL8762EKF-EVB 开发平台中发现了一个拒绝服务(DoS)漏洞。在蓝牙安全连接配对过程中,设备在接收到必需的配对公钥之前就接受了精心构造的配对随机数数据包,导致状态机违规。这会引起协议不一致,使配对过程失败并拒

漏洞

未读

华硕 Armoury Crate 漏洞允许攻击者获取 Windows 管理员权限

前言 华硕 Armoury Crate 软件中一个高危漏洞可能允许威胁行为者在 Windows 机器上将他们的权限提升到 SYSTEM 级别。 该安全问题被追踪为 CVE-2025-3464,并获得了 8.8 分(满分 10 分)的严重性评分。 它可能被利用来绕过授权,并影响 Armoury Cra

漏洞

未读

暴露Grafana Alerting中的DingDing API 密钥CVE-2025-3415

Grafana Vulnerability, DingDing CVE-2023-3128 前言 Grafana Labs 发布了一轮安全补丁,以解决 CVE-2025-3415,这是一个中危漏洞 (CVSS 4.3),可能在 Grafana Alerting 中暴露敏感配置数据,特别是 DingD

漏洞

未读

Apache Kafka Connect接口存在任意文件读取漏洞与SSRF漏洞CVE-2025-27817

1. Apache Kafka 简介 Apache Kafka 是一个分布式的流式数据平台,可以用于构建实时的数据管道和流式应用程序。 2.漏洞描述 2025年6月10日,Apache发布安全公告,修复了一个存在于 Apache Kafka Clients 中的任意文件读取与SSRF漏洞。漏洞编号:

漏洞

未读

Chrome 漏洞让攻击者执行任意代码

谷歌为所有桌面平台的 Chrome 浏览器发布了紧急安全更新,以解决可能允许攻击者在用户系统上执行任意代码的关键漏洞。 该更新于 2025 年 6 月 17 日(星期二)推出,修补了三个重大安全漏洞,其中包括两个为外部研究人员赢得了总计 11,000 美元丰厚奖励的高严重性漏洞。 Windows 和

漏洞

未读

CVE-2025-24054 遭受主动攻击-文件下载时窃取 NTLM 凭证

一、漏洞核心信息与安全响应动态 2025 年 4 月,美国网络安全与基础设施安全局(CISA)将编号为CVE-2025-24054的 Windows 安全漏洞正式列入

漏洞

未读

OttoKit WordPress 插件管理员创建漏洞 CVE-2025-3102

一、漏洞核心信息与威胁等级 2025 年 4 月,WordPress 自动化插件 OttoKit(原 SureTriggers)被披露存在高严重性安全漏洞(CVE-2025-3102,CVSS v3.1 评分 8.1)。该漏洞为授权绕过漏洞,允许未经身份验证的攻击者在特定条件下创建管理员账户,进而完

网络安全

未读

GLPI 中的预身份验证 SQL 注入到 RCE(CVE-2025-24799/CVE-2025-24801)

预认证 SQL 注入 过去曾有报告称 GLPI 存在多起 SQL 注入漏洞。大多数漏洞被认为是后认证漏洞,需要账户才能触发 (1) (3) (4)。预认证漏洞则较为罕见 (2) (5),我们在外部侦察阶段发现的实例中已修复该漏洞。 GLPI 的 Inventory 原生功能(通常启用)中发现了新的

漏洞

未读

CVE-2025-33073 : 反射式 Kerberos 中继攻击

漏洞补丁日值得关注的漏洞。详细报告已上传至 github. https://github.com/mayfly42/ThreatReport/blob/main/2025-06-11-Reflective-Kerberos-Relay-Attack_RedTeam-Pentesting.pdf 微软

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-lrkq.png?width=800)

-lvkh.jpg?width=800)

_%E5%89%AF%E6%9C%AC-pnyj.png?width=800)

-ynub.png?width=800)

-slue.png?width=800)

-yzaw.png?width=800)

-ylyb.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)